De Open Source Security Foundation wil de beveiliging van opensourcesoftware verbeteren. De code van de website Have I Been Pwned wordt opensource. En gebruikers van het Tor-netwerk werden het slachtoffer van gerichte man-in-the-middle-aanvallen. Deze en andere beveiligingsnieuwtjes lees je in Focus op veiligheid.

Koen Vervloesem

Open Source Security Foundation

De Linux Foundation heeft de Open Source Security Foundation (OpenSSF) opgericht, met als doel om de beveiliging van opensourcesoftware te verbeteren. Eigenlijk is deze nieuwe stichting een combinatie van een aantal bestaande initiatieven, waaronder het Core Infrastructure Initiative en GitHubs Open Source Security Coalition. De bestuursleden werken onder andere voor GitHub, Google, IBM, JPMorgan Chase, Microsoft, NCC Group, OWASP Foundation en Red Hat. Het Core Infrastructure Initiative (CII) werd vooral door beurzen gefinancierd, terwijl OpenSSF door de Linux Foundation wordt ondersteund met lidmaatschapsgelden. Uiteindelijk zal het CII in OpenSSF opgaan. De initiatieven van het OpenSSF worden op GitHub aangekondigd en alle activiteiten zijn er publiek te volgen. Voorlopig zijn er onder andere initiatieven over beveiligingstools, best practices, en het verifiëren van de identiteit van ontwikkelaars.

Onderzoekers ontdekken verborgen Linux-bugs

De ontwikkeling van de Linux-kernel gebeurt openbaar, maar soms is dat niet gewenst. Als het om kritieke beveiligingsproblemen gaat bijvoorbeeld. De kernelontwikkelaars bediscussiëren een beveiligingspatch niet in een van de publieke communicatiekanalen van Linux om de aandacht niet te trekken van mensen met minder goede bedoelingen die dan onmiddellijk een exploit voor de zwakheid ontwikkelen. Maar uiteindelijk wordt de patch wel in de kernel opgenomen. Onderzoekers hebben nu aangetoond dat je op deze manier de privé gehouden beveiligingsproblemen toch kunt ontdekken: het feit dat een patch die in de publieke repository verschijnt ervoor niet publiek bediscussieerd werd, verraadt dat het om een beveiligingspatch gaat. Door systematische data mining van de berichten op de mailing list van de Linux-kernel en de code commits kun je zo beveiligingsfouten ontdekken nog voor er publiek over gecommuniceerd wordt. Volgens de onderzoekers levert dat een exploitmaker 2 tot 179 dagen voordeel op. Bekijk de PDF hier.

Have I Been Pwned opensource

De website Have I Been Pwned biedt een eenvoudige manier aan om te zien of je account in een gecompromitteerde database te vinden is. Troy Hunt, de beveiligingsspecialist die de website al die jaren in zijn eentje heeft geregeld, heeft besloten om de broncode opensource te maken. De belangrijkste aanleiding hiervoor was een mislukte overname van Have I Been Pwned, waardoor Troy besefte dat het voortbestaan van de website van hem alleen afhangt. Dat wilde hij niet meer. De broncode publiceren zal beetje bij beetje gebeuren, nadat de code opgekuist is. Dan kan iedereen verifiëren wat de website exact doet en misschien zijn eigen versie van de website maken. Maar vooral kunnen er dan meer mensen bijdragen aan de code van de website, zodat niet alles afhangt van Troy. Of ook de gelekte databases mee gepubliceerd worden, is nog niet duidelijk.

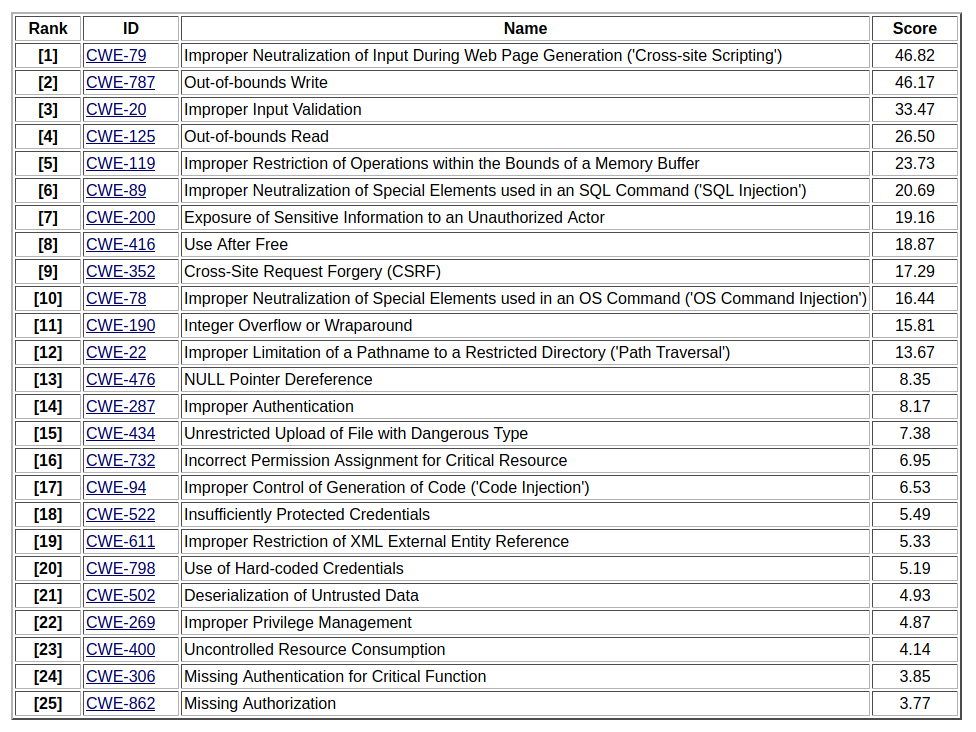

De 25 gevaarlijkste kwetsbaarheden

Zoals elk jaar heeft MITRE ook in 2020 een lijst Common Weakness Enumeration Top 25 Most Dangerous Software Weaknesses gepubliceerd, we zullen het kortweg CWE Top 25 noemen. Het gaat om beveiligingsfouten in software die vaak voorkomen, eenvoudig te misbruiken zijn en ernstige gevolgen hebben, zoals een volledige overname van het systeem, een denial-of-service-aanval of informatiediefstal. De lijst werd opgesteld op basis van de Common Vulnerabilities and Exposures (CVE) data uit de National Vulnerability Database (NVD) van het National Institute of Standards and Technology (NIST), aangevuld met de Common Vulnerability Scoring System (CVSS) scores die aan elke CVE zijn toegekend. Uiteindelijk kreeg dan elke kwetsbaarheid een score gebaseerd op hoe vaak hij voorkomt en hoe ernstig hij is. In totaal werden 27.000 kwetsbaarheden uit 2018 en 2019 geëvalueerd. Eigenlijk ziet dit soort lijstjes er elk jaar bijna hetzelfde uit. De meeste fundamentele beveiligingsfouten blijven maar voorkomen. Op plaats 1 staat cross-site scripting, op plaats 2 schrijven buiten ingestelde grenzen, op plaats 3 onjuiste validatie van de invoer, en op plaats 4 lezen buiten ingestelde grenzen.

Tor-netwerk ligt onder vuur

Een beveiligingsonderzoeker ontdekte dat iemand gebruikers van het Tor-netwerk viseerde met man-in-the-middle-aanvallen. Dat deed hij door kwaadaardige exitnodes te draaien en zo het verkeer naar bezochte websites te onderscheppen. Deze exitnodes verwijderden dan omleidingen van http naar https, zodat hij toegang tot het onversleutelde http-verkeer kreeg. De aanvaller richtte zich op enkele specifieke cryptocurrencywebsites, bijvoorbeeld van Bitcoin-mixerdiensten. Zijn exitnodes vervingen dan het Bitcoin-adres van de bezoeker door het adres van zijn eigen Bitcoin-beurs. Op het hoogtepunt van de aanval had deze persoon maar liefst 24 procent van alle exitnodes van het Tor-netwerk in handen.

De ontwikkelaars van Tor overwegen nu om onversleutelde http in de Tor-browser uit te schakelen. Er wordt ook gezocht naar manieren om de totale invloed van alle “onbekende” relays onder een drempelwaarde te houden. Maar door de coronacrisis werd een derde van de Tor-medewerkers in april ontslagen, waardoor het project nu onvoldoende capaciteit heeft om het Tor-netwerk te monitoren op malafide servers.

Linux-distributies voor beveiliging

Kali Linux 2020.3 heeft een aangepaste configuratie voor de shell zsh opgenomen. Het plan is om in de volgende versie de standaardshell bash te vervangen door zsh. De distributie voor pentesters heeft nu ook een betere integratie met Windows Subsystem for Linux (WSL), een betere ondersteuning voor HiDPI-schermen en een specifiek icoontje voor elk programma in het applicatiemenu. Ook de ondersteuning voor apparaten met ARM-processor is verbeterd.

Parrot OS 4.10 ondersteunt nu niet alleen de desktopomgevingen MATE en KDE, maar ook Xfce. De beveiligingsdistributie bevat Greenbone Security Manager 11 en een volledig uitgeruste beveiligingsscanner OpenVAS 7. Verder is versie 3.0 van AnonSurf, waarmee je de status van je Tor-verbinding opvolgt, nu ook beschikbaar in een grafische versie. De kernel heeft een upgrade gekregen van versie 5.5 naar 5.7.

En verder

China blokkeert al het https-verkeer dat gebruikmaakt van TLS 1.3 en ESNI, omdat deze technologie het onmogelijk maakt om te inspecteren welk domein iemand bezoekt. Onderzoekers van beveiligingsbedrijf Rapid7 vonden miljoenen servers op internet die een kwetsbare versie van OpenSSH draaien. En in Voice over LTE (VoLTE) werd een bug gevonden waardoor een aanvaller telefoongesprekken kon afluisteren. De populaire wachtwoordbeheerder 1Password krijgt een versie voor Linux. Voorlopig gaat het om een preview die read-only is. Facebook heeft Pysa opensource gemaakt, een interne tool die Instagram ontwikkelde om fouten te detecteren in hun Python-code. Het is een static analyzer die de code scant op potentiële kwetsbaarheden. En Google heeft het plan om in de adresbalk van Chrome alle onderdelen van de url te verbergen behalve het domein. Het is de bedoeling dat bezoekers daardoor eerder herkennen of een webpagina die ze bezoeken malafide is of niet.